Berechtigungsmanagement. Minimalprinzip ist Pflicht

In der DSGVO gilt bei einer Datenverarbeitung grundsätzlich das Minimalprinzip. Dies bedeutet kurz gesagt, dass jeder nur auf die Daten zugreifen darf, die er zur Erledigung seiner Aufgaben benötigt. Dieses Prinzip soll den Missbrauch von Daten verhindern. Die meisten Datenpannen resultieren zunächst aus technischen Schwachstellen, die von Hackern ausgenutzt werden. Aber auf die sensiblen Unternehmensdaten können die Hacker letztlich nur zugreifen, weil die Accounts auf den jeweiligen Systemen nicht ausreichend geschützt sind. Risiken resultieren aus schwachen Passwörtern und einem unzureichenden Berechtigungsmanagement. Typische Fälle sind aktive Accounts ehemaliger Mitarbeiter, techn. User mit Administratorenrechten und Accounts mit weitreichenden administrativen Rechten auf Arbeitsplatzrechnern.

Berechtigungsmanagement. Das müssen Sie über die Zugriffskontrolle wissen.

Das Berechtigungsmanagement umfasst die Einrichtung, Änderung und Löschung von Berechtigungen in einem Unternehmen. Das Unternehmen muss hierbei sicherstellen, dass beim Zugriff auf Informationen und Daten alle rechtlichen Anforderungen umgesetzt und die Daten damit vor Missbrauch und Verlust geschützt werden. Oberstes Ziel des Berechtigungsmanagements ist die Sicherstellung einer wirksamen Zugriffskontrolle. Die grundsätzlichen Anforderungen, können Sie mit nachfolgender Checkliste prüfen:

| Anforderung | Umgesetzt Ja/Nein |

| Ist sichergestellt, dass nur berechtigte Personen auf personenbezogene Daten zugreifen können und wird Missbrauch durch Kontrollen (techn. und organisatorisch) wirksam verhindert? | |

| Sind detaillierte Berechtigungen in IT-Systemen (Zugang zum PC), und der genutzten Software (Zugriff auf Daten der Buchhaltung usw.) umgesetzt? | |

| Erhält jeder Nutzer einen persönlichen Nutzernamen (Account) und ein individuelles Passwort? | |

| Wird mit Berechtigungen gesteuert welche Nutzer auf welche Daten zugreifen dürfen und in welchem Umfang sie diese Daten verarbeiten (lesen, schreiben, löschen) dürfen? | |

| Haben Berechtigungen einen definierten Lebenszyklus in welchem sie erstellt, geändert und gelöscht werden? | |

| Wird die Verwaltung von Berechtigungen über den gesamten Lebenszyklus, in einem zentralen Berechtigungsmanagement prozessual gesteuert und überprüft? | |

| Wird bei der Vergabe von Berechtigungen das Minimalprinzip (Need to know) angewendet? |

Alle Fragen sollten mit Ja beantwortet werden.

Berechtigungsmanagement. Das müssen Sie regeln.

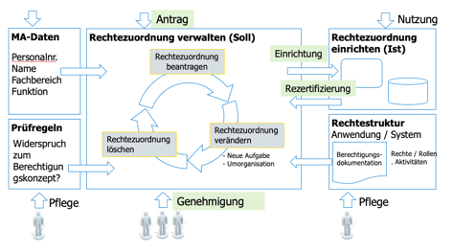

Eine wirksame Zugriffskontrolle kann nur durch ein Berechtigungsmanagement sichergestellt werden. Ein Berechtigungsmanagement umfasst nachfolgende Anforderungen:

- Richtlinie Berechtigungsmanagement

- Beschreibung der Prozesse zur Umsetzung einer wirksamen Zugriffskontrolle.

- Beantragung, Prüfung, Genehmigung, Einrichtung, Änderung, Löschung und Rezertifizierung von Berechtigungen.

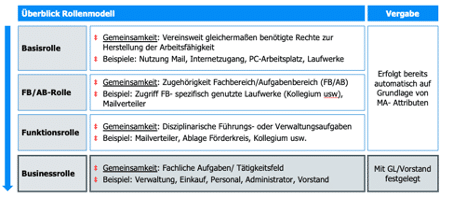

- Rechte- und Rollenmodell

- Berechtigungen sollten nicht individuell einzelnen Personen, sondern möglichst in Form von Rollen zugeordnet werden. Beispiele sind Sachbearbeiter Buchhaltung, Vorgesetzter, MA Personalabteilung usw.

- Berechtigungskonzept

- Für jede Anwendung muss dokumentiert werden, welche Anforderungen zur Wahrung der Datensicherheit umzusetzen sind. Hierzu gehören: Beschreibung der Einzelrechte für die Anwendungsrollen (Administrator, Leser, Bearbeiter usw.), Passwortverfahren, Kontrollverfahren.

Um diese Ziele und Grundsätze zu realisieren ist im Unternehmen nachfolgendes Berechtigungsmanagement etabliert.

Ein Rollenmodell ermöglicht eine übergreifende Bündelung von einzelnen Berechtigungen im Sinne einer Abbildung von Gemeinsamkeiten („gemeinsamer Nenner“) von Gruppen / Personen.

Die Rollen und die Zuordnung der Mitarbeiter zu den einzelnen Rollen werden von der Geschäftsleitung in Abstimmung mit dem Datenschutzbeauftragten festgelegt.

Prozesse im Berechtigungsmanagement. Das müssen Sie prüfen.

Nachfolgende zentralen Prozess sind im Berechtigungsmanagement des Unternehmens zu etablieren:

- Beantragung (Neu / Änderung / Löschung)

- Eine Berechtigung muss schriftlich bei dem verantwortlichen Vorgesetzten beantragt werden.

- Prüfung

- Der Vorgesetzte prüft, ob die Berechtigung sachgerecht ist und nicht mit anderen Berechtigungen im Widerspruch steht.

- Genehmigung

- Der Vorgesetzte genehmigt die Berechtigung und leitet den Antrag an den für das jeweilige IT-System Verantwortlichen (Administrator) weiter.

- Einrichtung (IT-Systeme)

- Der Systemverantwortliche (Administrator) richtet die Berechtigung auf dem Zielsystem ein.

- Rezertifizierung

- Einmal jährlich erhalten die Vorgesetzten/Führungskräfte von den Administratoren eine Übersicht über alle eingerichteten Berechtigungen der von ihnen genutzten IT-Systeme. Die Vorgesetzten/Führungskräfte prüfen, inwieweit die Berechtigungen den Anforderungen entsprechen und leiten ggf. erforderliche Änderungen an die Administratoren weiter.

Nur wenn diese Prozesse in Ihrem Unternehmen etabliert sind, kann eine sachgerechte und wirksame Zugriffskontrolle umgesetzt werden.

Evaluations- und Rückblicksfragen. So prüfen Sie Ihr Berechtigungmanagement.

Abschließend sollten Sie nachfolgende Fragen beantworten.

| Anforderung | Geprüft Ja/Nein |

| Gibt es für jede eingerichtete Berechtigung einen schriftlichen Antrag und eine Freigabe? | |

| Gibt es eine zentrale Dokumentation über alle eingerichteten Berechtigungen? | |

| Wird regelmäßig überprüft, ob nur die Berechtigungen eingerichtet wurden, für die es einen Antrag und eine Freigabe gibt (Rezertifizierung)? | |

| Gibt es für jedes IT-System ein Berechtigungskonzept (Beschreibung der Berechtigungen und Rollen) und wird dieses regelmäßig aktualisiert? | |

| Ist sichergestellt, dass bei Ausscheiden eines Mitarbeiters alle Berechtigungen unverzüglich gelöscht werden? |

Alle Fragen sollten mit Ja beantwortet sein.

Fazit

Ein sachgerechtes Berechtigungsmanagement ist die Grundvoraussetzung zur Erfüllung aller datenschutzrechtlichen Anforderungen bei der Verarbeitung von personenbezogenen Daten. Verstöße gegen diese Anforderungen führen in der Regel zu Datenpannen. Es drohen hohe Bußgelder und Reputationsschäden. Als Datenschutzbeauftragter sollten Sie darauf hinwirken, dass diese Prozesse im Unternehmen umgesetzt werden- Ebenso sollten Sie die Wirksamkeit der Prozesse regelmäßig prüfen.