Von Firewalls zu Finanzen: Warum Cybersicherheit mehr als Technik ist.

Stellen Sie sich vor, Sie haben gerade das sicherste Schloss der Welt an Ihrer Haustür installiert. Beeindruckend, nicht wahr? Aber was nützt das beste Schloss, wenn die Fenster offen stehen oder der Schlüssel unter der Fußmatte liegt? Genau so verhält es sich mit der Cybersicherheit in der digitalen Welt. Wir neigen dazu, uns auf unsere glänzenden Firewalls und Antivirenprogramme zu verlassen, während wir gleichzeitig finanzielle und organisatorische Aspekte vernachlässigen.

Während technische Maßnahmen unerlässlich sind, bilden sie nur einen Teil des gesamten Sicherheits-Ökosystems. Mit diesem Artikel möchten wir Ihnen den Blick über den digitalen Tellerrand hinaus öffnen. Wir werden diskutieren, warum ein ganzheitlicher Ansatz zur Cybersicherheit auch finanzielle Überlegungen – wie zum Beispiel eine Cyber-Versicherung – umfassen sollte.

Hackerangriffe sind kein Einzelfall.

Wir wollen uns fragen: Wie sinnvoll ist es, ein Sicherheitssystem aufzubauen, das zwar technisch auf dem neuesten Stand ist, aber keine finanzielle Absicherung für den Fall der Fälle bietet? Können wir es uns leisten, bei einem Cyberangriff die Kosten für eventuelle Ausfälle und Rechtsstreitigkeiten alleine zu tragen? Und wenn nicht, wie integrieren wir die finanzielle Absicherung in unsere Gesamtstrategie?

Freuen Sie sich auf spannende Insights, praxisnahe Beispiele und handfeste Tipps, die Ihnen dabei helfen, ein wirklich umfassendes Sicherheitskonzept zu entwickeln.

Cyberversicherungen: Nicht ohne eine umfassende Prüfung!

Stellen Sie sich vor, Sie wollen Ihr Unternehmen gegen Feuer versichern. Der Versicherer wird sicherlich nicht einfach so einen Pauschalbetrag festlegen, sondern zunächst prüfen inwieweit Sie die Brandschutzvorschriften einhalten. Genauso funktioniert es bei Cyberversicherungen, nur dass hier der Prüfpunkt die Informationssicherheit Ihres Unternehmens ist.

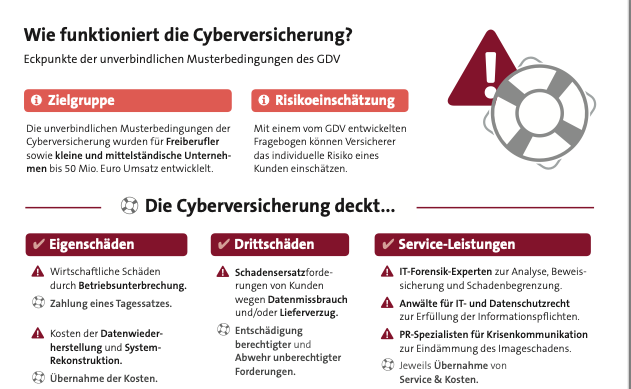

So funktioniert eine Cyberversicherung (Quelle GDV)

Cyberversicherung

Die Versicherungsgesellschaften greifen für die Einschätzung des Risikos in der Regel auf umfangreiche Checklisten zurück. Diese dienen dazu, die aktuelle Informationssicherheitslage im Unternehmen genau unter die Lupe zu nehmen. Hier werden Fragen geklärt wie: Gibt es ein aktuelles Sicherheitskonzept? Wie sieht die Backup-Strategie aus? Wie oft werden Sicherheitsaudits durchgeführt?

Nach der gründlichen Analyse der IST-Situation ergeben sich verschiedene Szenarien:

- Risikoausschluss: Es kann sein, dass bestimmte Risiken so hoch sind, dass die Versicherung sie gar nicht abdecken möchte. Das wäre in etwa so, als würden Sie versuchen, ein Auto ohne Bremsen zu versichern. Unmöglich!

- Höhere Prämien: Oftmals steigen bei erhöhtem Risiko auch die Versicherungsbeiträge. Denken Sie an eine Kfz-Versicherung, bei der der Beitrag steigt, wenn das Auto oft in Unfälle verwickelt ist.

- Individuelle Policen: In manchen Fällen können spezielle Versicherungsoptionen angeboten werden, die genau auf die Risikolage des Unternehmens zugeschnitten sind.

So oder so, der Schlüssel liegt in der Vorbereitung. Ein umfassendes Verständnis der eigenen Sicherheitslage ist nicht nur für die Risikobewertung wichtig, sondern auch für die eigene Sicherheitsstrategie.

Eine Sicherheitsstrategie ist absolut notwendig.

Zwei Schritte als Entscheidungshilfen für eine Cyberversicherung.

Die Frage nach der Cybersicherheit nicht nur ein technisches, sondern vor allem ein strategisches Thema für jedes Unternehmen. Hierbei spielen Faktoren wie regelmäßige Penetrationstests, gültige Zertifikate für IT-Sicherheit, Notfallmanagement und kontinuierliche Überwachung der IT-Infrastruktur eine zentrale Rolle.

Als Informationssicherheitsbeauftragte (ISB) stehen Sie oft vor der Herausforderung, das optimale Sicherheitsniveau für das Unternehmen zu ermitteln und dabei Kosten und Nutzen in Balance zu halten. Eine Cyberversicherung kann dabei eine sinnvolle Ergänzung der Sicherheitsstrategie sein – oder ein teures Extra, das nur in speziellen Fällen Sinn macht. Wie treffen Sie also eine fundierte Entscheidung? Dieser Ratgeber gibt Ihnen einige praxisnahe Anregungen.

Eine Cyberversicherung muss risikoorientiert bewertet werden.

Diese nachfolgenden Fragen dienen als Leitfaden, um den Status quo Ihres Unternehmens in verschiedenen Schlüsselbereichen der Cybersicherheit zu bewerten und bildet damit die Basis für die Risikobewertung der Cyberversicherung. Bevor Sie sich mit den Detailfragen der Cyberversicherer beschäftigen, sollten die nachfolgenden zwei Schritte ausführen. Erst dann können Sie abschätzen, wo Ihr Unternehmen steht und welche Risiken Sie tatsächlich versichern müssen.

Schritt 1: Risikobestimmung

Risikobestimmung übergreifend:

- Schwachstellenanalyse: Identifizieren Sie potenzielle Angriffsvektoren und Schwachstellen im Unternehmen. Ein Penetrationstest kann hier wertvolle Erkenntnisse liefern.

- Business Impact Analysis (BIA): Wie hoch wären die Kosten für das Unternehmen bei einem Cyberangriff? Berücksichtigen Sie dabei nicht nur unmittelbare Kosten wie den Wiederherstellungsaufwand, sondern auch immaterielle Kosten wie Reputationsschäden.

- Datenschutz und Compliance: Welche gesetzlichen und regulatorischen Anforderungen gibt es? Ein Verstoß gegen Datenschutzbestimmungen kann hohe Strafen nach sich ziehen.

- Externe Risiken: Bedenken Sie auch Risiken, die von externen Dienstleistern und der Supply Chain ausgehen könnten.

Risikobestimmung im Detail:

- Penetrationstests: Werden diese durchgeführt und wann war der letzte? Sind erkannte Mängel beseitigt?

- Datenschutz: Sind alle datenschutzrechtlichen Anforderungen der DSGVO und des BDSG im Unternehmen ungesetzt? Auch in Hinsicht auf die Nutzung von Cloud-Diensten außereuropäischer Anbieter (Microsoft, Google, AWS usw.)?

- IT-Sicherheitszertifikate: Liegen Zertifizierungen wie VdS 10000 oder ISO 27001 vor? Falls ja, bitte die Zertifikate beifügen.

- Basis Sicherheitsmaßnahmen: Sind Prozesse zum Schwachstellen- und Patchmanagement etabliert?

- Störungsdokumentation: Werden alle Störungen im IT-System dokumentiert, um Notfälle frühzeitig erkennen zu können?

- Alarmierungs- und Eskalationswege: Gibt es festgelegte Prozesse, wie Mitarbeiter in Notfallsituationen agieren und kommunizieren sollen?

- Notfallhandbuch: Existiert ein Handbuch, das schadenminimierende Maßnahmen für IT-Notfälle auflistet?

- Wiederanlauf- und Wiederherstellungsplan: Ist ein Plan für den Fall eines Systemausfalls vorhanden, um den IT-Normalbetrieb wiederherstellen zu können?

- Geschäftsfortführungsplan: Gibt es einen unternehmensweiten, abteilungsübergreifenden Plan für den fortlaufenden Geschäftsbetrieb?

- Anforderungskatalog für Dienstleister: Sind Mindestanforderungen an Dienstleister für Notfallreaktionen definiert?

- Anomalieerkennung und SIEM: Ist eine systematische Überwachung der IT-Infrastruktur implementiert? Werden Alarmmeldungen gesendet, wenn vorher festgelegte Parameter überschritten werden?

Mein Tipp: Mit der Beantwortung dieser Fragen können Sie nicht nur Ihren aktuellen Stand bewerten, sondern auch gezielt Maßnahmen ableiten, um Ihre Cybersicherheit weiter zu stärken. Und das ist keine optionale Hausaufgabe, sondern pure Notwendigkeit in der heutigen Zeit.

Schritt 2: Kosten-Nutzen-Analyse:

- Versicherungsprämien vs. Selbstkosten: Vergleichen Sie die Kosten der Versicherungsprämien mit den geschätzten Selbstkosten für die Bewältigung eines Cyberangriffs.

- Deckungsumfang prüfen: Achten Sie darauf, welche Risiken die Cyberversicherung tatsächlich abdeckt und ob diese relevant für Ihr Unternehmen sind.

- Einschränkungen und Ausschlüsse: Informieren Sie sich über eventuelle Einschränkungen der Versicherungsleistungen. Manche Policen schließen bestimmte Szenarien von der Deckung aus.

Wirtschaftliche Gesichtspunkte:

- Total Cost of Risk (TCOR): Führen Sie eine Gesamtkostenanalyse der Risiken durch. Wie verändert sich der TCOR durch den Abschluss einer Cyberversicherung?

- Return on Security Investment (ROSI): Berechnen Sie den ROI der Sicherheitsmaßnahmen inklusive der Versicherung. Hierbei wird der wirtschaftliche Nutzen der Sicherheitsinvestition ins Verhältnis zu den Kosten gesetzt.

Kosten/Nutzen Analyse der Weg zu einer fundiierten Entscheidung.

TCOR und ROSI: Ihr Navigationsinstrument für Cybersicherheitsentscheidungen

Als Informationssicherheitsbeauftragter (ISB) stehen Sie ständig vor der Herausforderung, sowohl die Sicherheit des Unternehmens zu gewährleisten als auch Budgetbeschränkungen zu berücksichtigen. Um Ihre Entscheidungen auf solide wirtschaftliche Füße zu stellen, sollten Sie sich mit den Kennzahlen Total Cost of Risk (TCOR) und Return on Security Investment (ROSI) vertraut machen. Sie bieten Ihnen klare Einsichten in die Effektivität Ihrer Sicherheitsinvestitionen und helfen Ihnen, das Management von deren Mehrwert zu überzeugen.

Total Cost of Risk (TCOR)

TCOR umfasst alle Kosten, die ein Unternehmen aufbringen muss, um seine Risiken zu managen. Dazu gehören Präventionsmaßnahmen, Transferkosten (z.B. Versicherungsprämien) und die Kosten, die im Schadensfall entstehen.

Angenommen, ein Unternehmen hat jährliche Kosten von:

- 000 € für Sicherheitssoftware und -hardware

- 000 € für Schulungsmaßnahmen

- 000 € für externe Sicherheitsaudits

- 000 € Versicherungsprämie für die Cyberversicherung

Im Falle eines Cyberangriffs könnten Kosten von 200.000 € entstehen, die durch die Versicherung abgedeckt wären.

TCOR = 50.000 € (Sicherheitsinfrastruktur) + 20.000 € (Schulungen) + 10.000 € (Audits) + 30.000 € (Versicherungsprämie) = 110.000 €

Bei einem Angriff würde die Versicherung die 200.000 € abdecken, wodurch der TCOR sich insgesamt verringert, da nicht aus eigenen Mitteln gezahlt werden muss.

Return on Security Investment (ROSI)

ROSI ist das Verhältnis zwischen dem durch die Sicherheitsinvestition vermiedenen Schaden und den Kosten der Sicherheitsinvestition. Die Formel lautet:

ROSI = (Eingesparte Kosten durch Sicherheitsmaßnahmen – Kosten der Sicherheitsmaßnahmen) / Kosten der Sicherheitsmaßnahmen

Angenommen, das Unternehmen schätzt, dass ein schwerwiegender Cyberangriff einen Schaden von 500.000 € verursachen könnte. Durch die oben aufgeführten Sicherheitsmaßnahmen (ohne Versicherung) wird das Risiko eines solchen Angriffs jedoch um 70% reduziert. Das bedeutet, die eingesparten Kosten durch die Sicherheitsmaßnahmen betragen:

500.000 € * 0,7 = 350.000 €

Die Kosten der Sicherheitsmaßnahmen betragen 80.000 € (50.000 € für die Sicherheitsinfrastruktur + 20.000 € für Schulungen + 10.000 € für Audits).

ROSI = (350.000 € – 80.000 €) / 80.000 € = 3,375 oder 337,5%

Ein ROSI von über 300% deutet darauf hin, dass die Investition in Sicherheit sehr rentabel ist.

Diese beiden Kennzahlen helfen Ihnen als ISB, die wirtschaftlichen Aspekte der Cybersicherheit besser zu verstehen und zu argumentieren. Sie bieten eine solide Grundlage für Diskussionen mit der Unternehmensführung und erleichtern die Entscheidungsfindung ob eine Versicherung tatsächlich wirtschaftlich ist.

Fazit: Navigieren Sie klug im Terrain der Cyberversicherungen.

Als Informationssicherheitsbeauftragter (ISB) ist es Ihre Aufgabe, die wirtschaftlichen und sicherheitsrelevanten Aspekte der Cybersicherheit sorgfältig abzuwägen. Die Kosten für Cyberversicherungen variieren erheblich, abhängig von der Größe Ihres Unternehmens, dem Risikoprofil und den vertraglichen Bedingungen. Es ist daher unerlässlich, eine detaillierte Risikoanalyse durchzuführen, um die eigenen Bedürfnisse realistisch einzuschätzen. Dabei sollte ein etablierter Standard wie der BSI-Grundschutz oder ISO 27001:2013 als Basis dienen.

Treffen Sie die richtigen Entscheidungen

Betrachten Sie nicht nur die Prämien, sondern auch den Wert der Serviceleistungen, die im Schadensfall greifen würden. Diese können durchaus den Wert der Versicherung erhöhen und sollten in Ihrer Kosten-Nutzen-Analyse berücksichtigt werden. Dokumentieren Sie Ihre Cybersicherheitslage gründlich, denn Unklarheiten oder Lücken können zu Problemen bei der Schadensregulierung führen.

Die Entscheidung für oder gegen eine Cyberversicherung sollte also auf einer gründlichen Risikoanalyse beruhen. Diese verschafft Ihnen nicht nur Klarheit über die Kosten und Nutzen einer Versicherung, sondern verbessert auch Ihre allgemeine Cyberresilienz. Lassen Sie sich von Experten beraten und beziehen Sie die Unternehmensleitung in die Entscheidungsfindung mit ein. Nur so können Sie gewährleisten, dass die Cyberversicherung ein sinnvoller Baustein in Ihrer Gesamtstrategie für Informationssicherheit ist.